Del 2: Scenarioanalyse og tiltak

Innledning

I denne delen presenteres et scenario hvor kommunens IT-systemer blir rammet.

Vi anbefaler at dere leser scenarioet og deretter går videre til neste side. Dere skal da gå gjennom hendelsesforløpet og vurdere hvordan dere ville håndtert et lignende scenario. Da er det nyttig at dere sitter sammen i et analyseseminar og setter av tilstrekkelig med tid. Som i del 1, bør IT-lederen og beredskapskoordinatoren jobbe sammen og involvere andre ved behov, men her vil det også være nyttig å involvere kriseledelsen.

Scenariofortelling

Klokka er 7.30 en helt vanlig fredag morgen. Morgendisen henger fortsatt tungt over landskapet da Lene setter seg i bilen og kjører mot jobben i kommunens hjemmetjeneste. På veien plukker hun opp Anstein, en god kollega gjennom mange år. Vel fremme går de inn for å få dagens rute og tilhørende medisinliste. Det første de ser når de kommer inn døra er det bekymrede ansiktet til avdelingslederen deres, Torill. "Jeg aner ikke hva som har skjedd, men jeg får ikke tilgang til fagsystemet vårt", sier Torill. "Faktisk får jeg ikke tilgang til noen av systemene våre", fortsetter hun. "Jeg får kun opp den skjermen her", sier hun, og viser Lene og Anstein skjermen hvor det står at "Gotcha" har tatt kontroll over systemet og at alle filer er kryptert.

"Har du snakket med, IT?", spør Lene. Torill svarte at hun ikke hadde kommet så langt, men de ble enige om å ringe umiddelbart. "Dette er kritisk", sier hun.

Svaret fra IT-hjelp er nedslående – de mistenker at de er utsatt for et hackerangrep og melder om at alle sentrale datasystemer er nede. "Vi har på ingen måte full oversikt over situasjonen enda", uttrykte medarbeideren på IT.

Anstein, Lene og Torill så på hverandre, før Torill utbrøt: "Hva gjør vi nå?"

Foto: Colourbox

Foto: Colourbox

Hvis kommunen blir utsatt for en alvorlig digital hendelse, er det viktig å varsle relevante aktører om dette.

Statsforvalteren bør varsles, og de kan bistå med konsekvenshåndteringen og regional samordning. Statsforvalteren sørger for å varsle videre til DSB, som igjen varsler NSM.

Hvis kommunen er tilknyttet et responsmiljø må dette varsles, slik at kommunen får bistand i håndteringen av den digitale hendelsen.

DSB anbefaler alle kommuner å være tilknyttet et responsmiljø, for eksempel KommuneCSIRT, som er eksperter på kommunesektoren.

Hva er det egentlig som har skjedd?

Medarbeideren på IT hadde rett. Kommunen er offer for et dataangrep som har satt en rekke sentrale systemer ut av spill. Angrepet er av typen løsepengevirusangrep (ransomware), hvor angriperne tar kontroll over datasystemer, og krypterer alle data. Angriperne forlanger løsepenger i form av Bitcoin, eller annen kryptovaluta, for å låse opp filene igjen. I tillegg til alle systemene hjemmetjenesten bruker, har angriperne tatt kontroll over brukerdatabasen og autentiseringsserveren.

I dette tilfellet har angriperne fått tilgang til kommunens systemer ved å benytte seg av phishing-teknikker. Det vil si at de har sendt ut falske e-poster med håp om at mottakerne gjennom å klikke på vedlegg, lenker og/eller fylle inn i skjemaer har lagt igjen informasjon som kan brukes til å skaffe tilgang til kommunens IT-systemer.

Fra angriper får logget seg inn til de har kontroll over systemene og låst dem ned, tar det normalt fra 1 til 30 dager. Dette kalles «time-to-ransom» og er en operasjon som tar stadig kortere tid, fordi angriperne blir stadig dyktigere. I løpet av denne operasjonen utfører angriperne handlinger som gir dem administrator-rettigheter, de fjerner så antivirus og andre beskyttelsesmekanismer, sprer seg videre til andre servere, og mange stjeler også data som de antar kan være verdifulle. Slik datastjeling gir angriperne en dobbelt utpressingsmulighet. Trusselen om å publisere informasjon på det mørke nettet, eller selge dataene utgjør en ekstra trussel for offeret.

I dette tilfellet krever angriperne 25 millioner kroner i Bitcoin innen en uke etter angrepet.

Dataangrep kan ha mange ulike formål, og det er flere ulike teknikker angriperne kan benytte seg av for å få tilgang til offerets datasystemer. Nasjonal sikkerhetsmyndighet skriver om disse ulike formålene og teknikkene, og hvordan man kan beskytte seg.

Hver eneste type dataangrep har noen unike konsekvenser. Løsepengevirus, som brukes i dette scenarioet, gir noen problemstillinger knyttet håndtering av selve løsepengesituasjonen i tillegg den tekniske håndteringen. Felles for mange typer dataangrep er imidlertid at de gjør datasystemer utilgjengelige, noe som er hovedpoenget med dette scenarioet. At datasystemer blir utilgjengelige kan også skje ved andre typer hendelser, for eksempel bortfall av strøm.

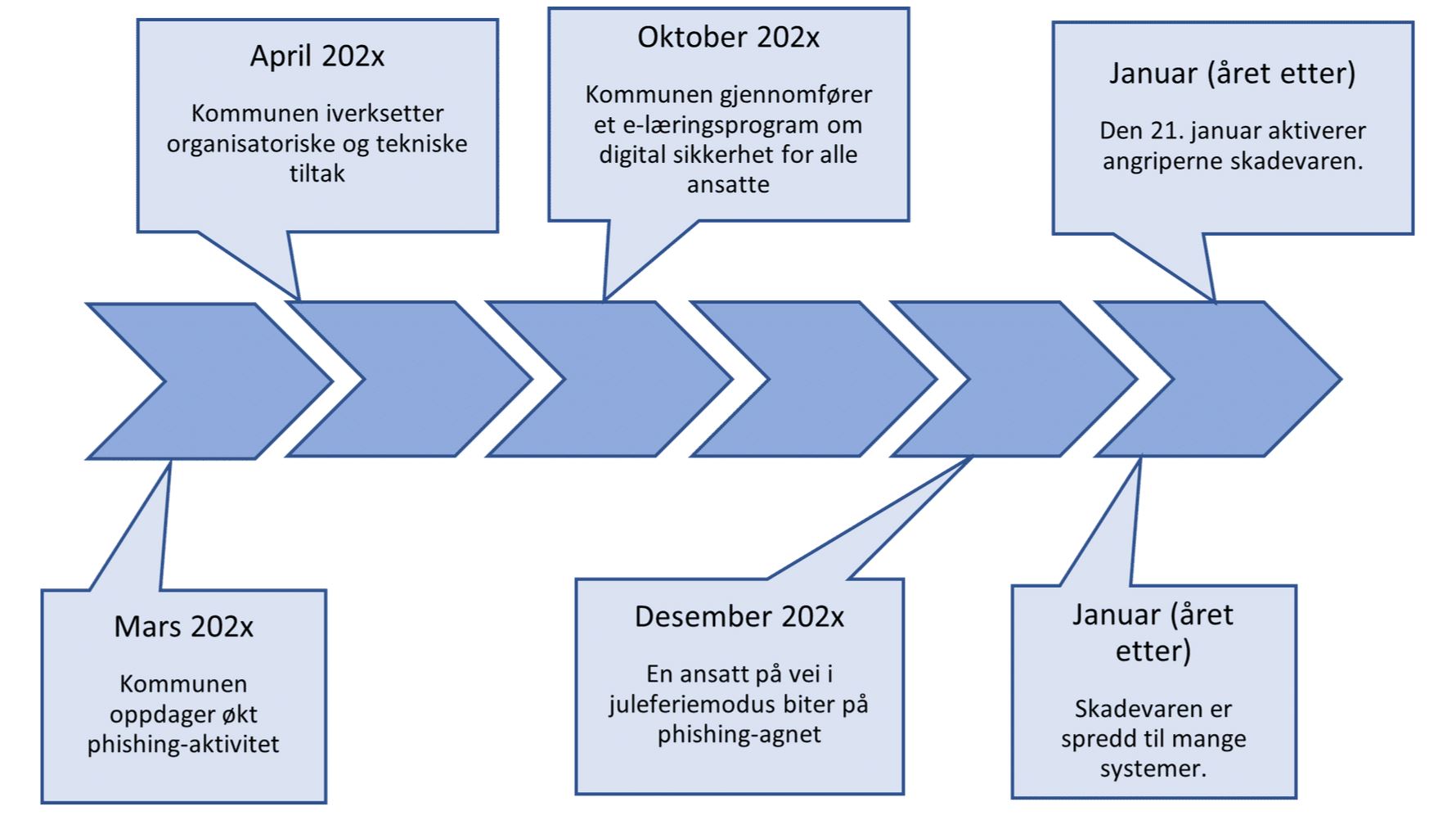

Hendelsesforløp

Nedenfor presenteres de mest sentrale punktene i scenarioets hendelsesforløp på en tidslinje.

Oppsummering

Dere har nå satt dere inn i scenarioet og har et felles situasjonsbilde. I neste del skal dere, basert på scenarioet, snakke om hvordan dere ville håndtert situasjonen i deres virksomhet.